Как в PfSense настроить IPSEC тунель ?

Как это сделать покажу на примере двух PfSense шлюзов.

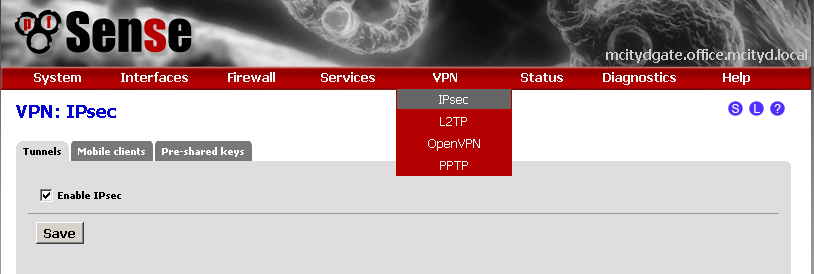

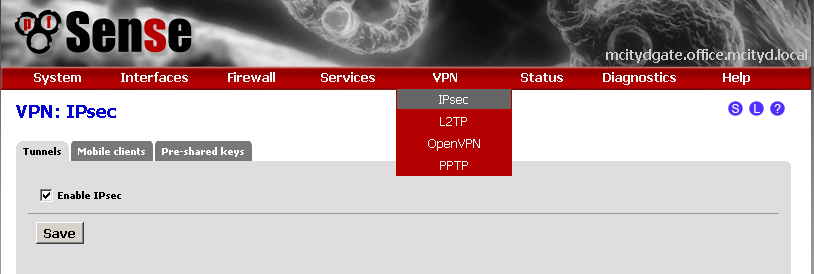

И так, заходим раздел

VPN -

IPSEC, и ставим галочку Enable IPsec.

Далее, в правой части окна нажимаем на кнопку в виде плюсика (

add phase1 entry).

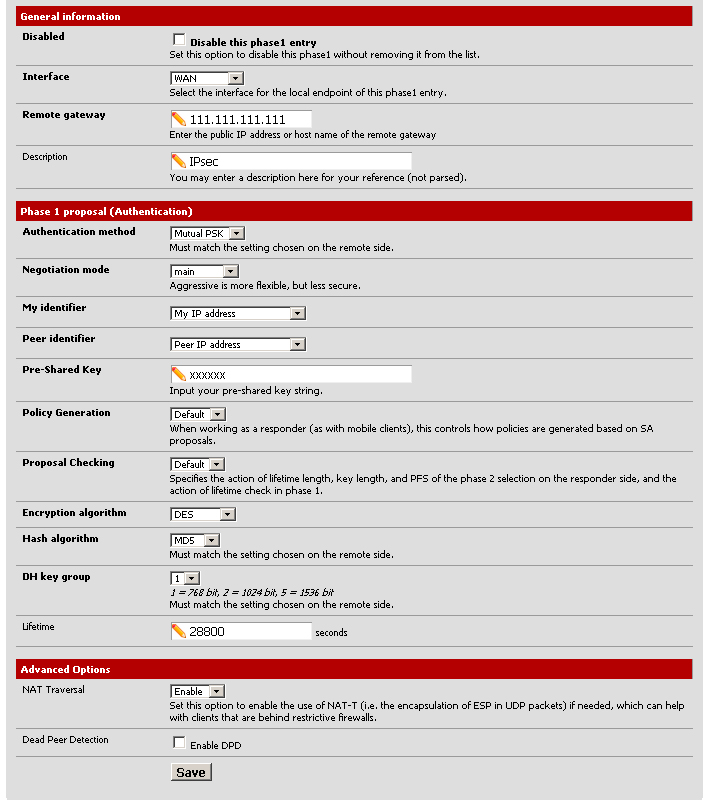

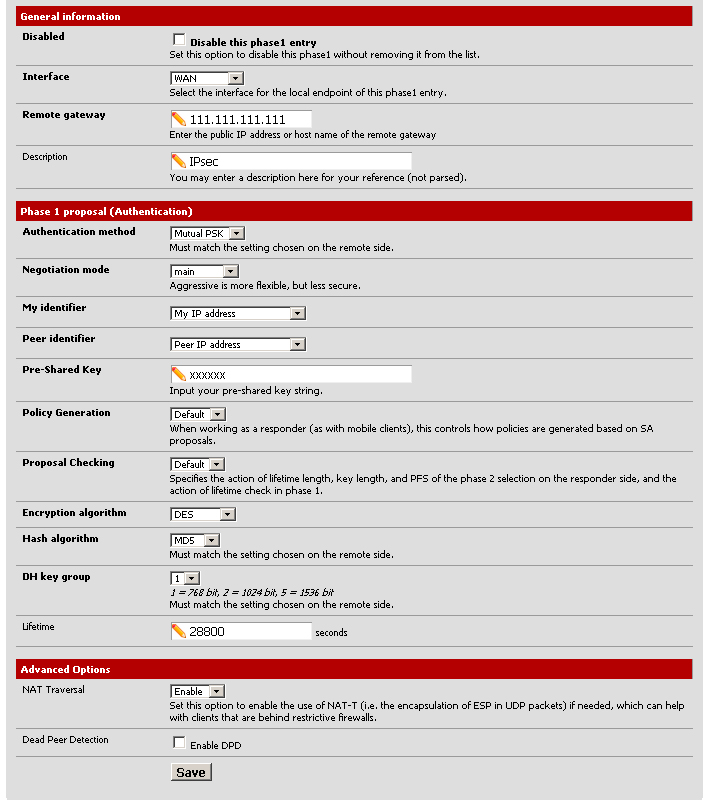

В новом окне выставляем и заполняем следующие поля:

Interface - выставляем WAN (т.е. внешний)

Remote Gateway - IP адрес нашего второго удаленного шлюза (к примеру 111.111.111.111)

Descrption - название нашего тунеля

Authentication method - Mutual PSK

Negotiation mode - main

My identifier - наш IP адрес (my ip address)

Peer identifier - Peer ip address

Pre-Shared Key - ключ по которому будет идти проверка (с обоих сторон должен быть одинаков)

Policy Generation - default

Proposal Checking - default

Encryption algorithm - чем шифруем (я взял DES)

Hash algorithm - алгоритм для хеша (я выбрал MD5)

DH key group - какой ключ использовать, я выбрал 1, можно и другие если устройство на другом конце поддерживает такой метод.

NAT Traversal - enable (на всякий случай)

Dead Peer Detection - галочку не ставим

Все, жмем Save.

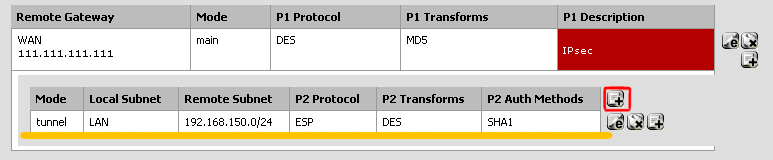

Сам тунель с одной стороны мы настроили, теперь нужно внутри него сделать (если так можно выразиться) построить внутреннюю (локальную) сеть.

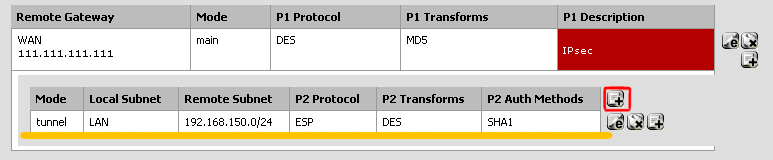

Наша настройка выглядит следующим образом (в меню VPN - IPSEC)

И теперь нам надо нажать на кнопку

Show 1 Phase-2 entries, таблица развернется и будет выглядить следующим образом.

Не пугайтесь, часть которая подчеркнута оранжевым цветом - у вас ее еще нет (я делал обзор с настроенного тунеля). Теперь жмем на кнопку с плюсом (обведена красным квадратом).

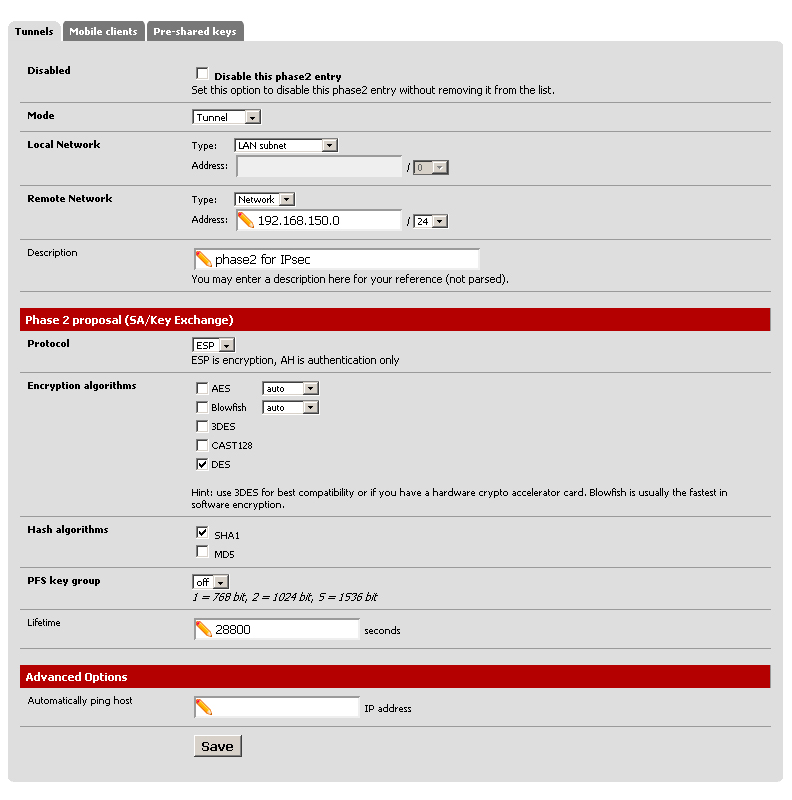

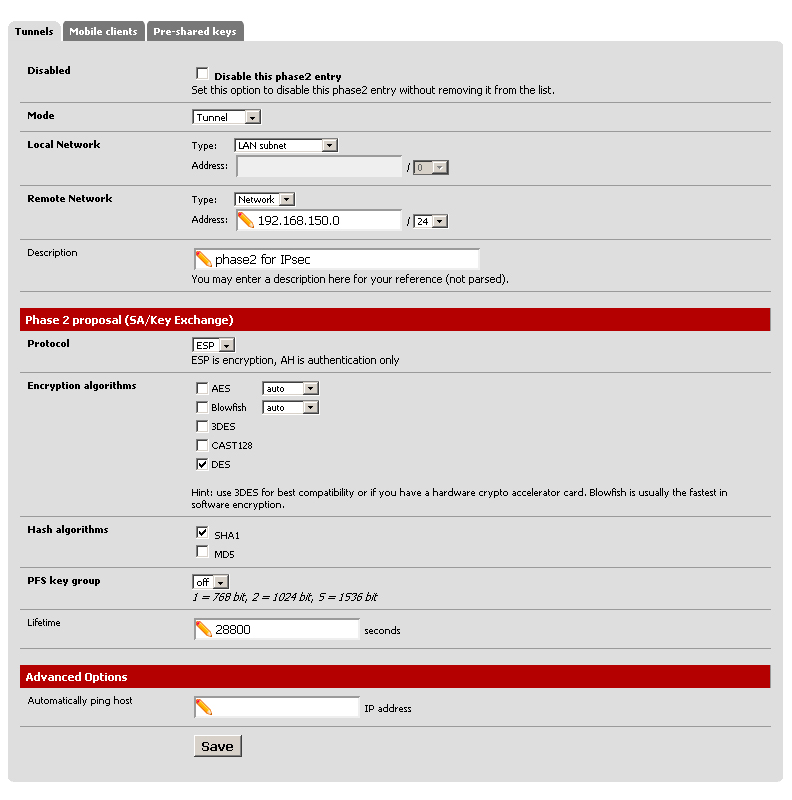

В новом окне настраиваем следующие пункты:

Mode - tunnel

Local Network - lan subnet

Remote Network - Type : network, Address: адрес локальной сети которая находится на другом конце (у меня это 192.168.150.0)

Description - описание

Protocol - ESP

Encryption algorithms - только галочка на DES

Hash algorithms - SHA1

PFS key group - off

Lifetime - 28800

Вот и все, жмем Save и настраиваем наш Firewall, иначе тунель не поднимется.

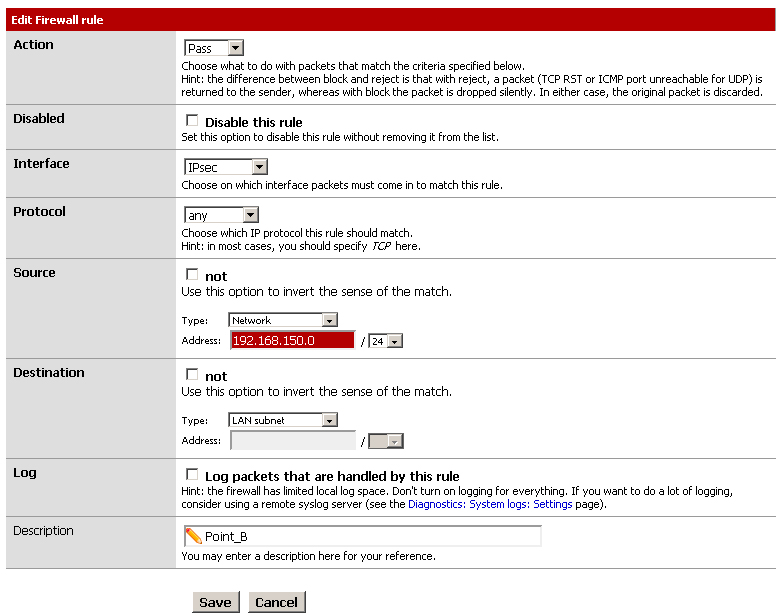

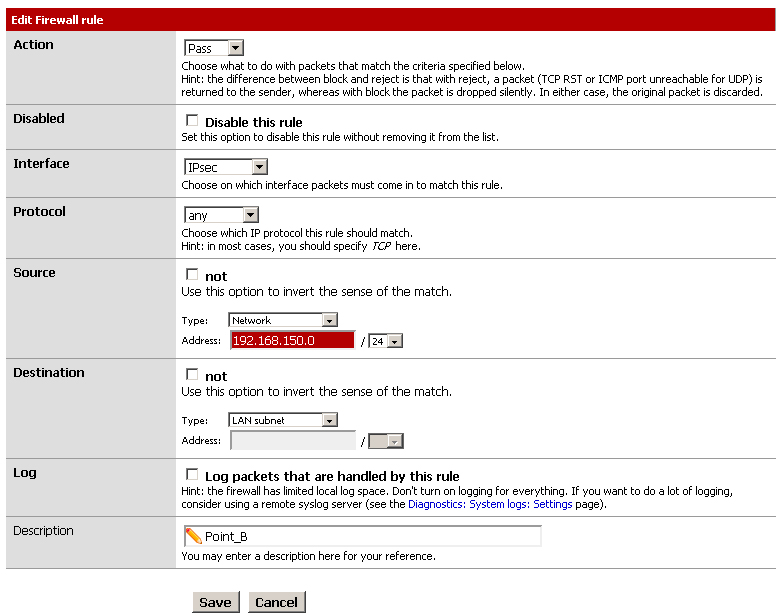

Выбираем

Firewall -

Rules -

IPsec

Жмем кнопку добавить (в виде крестика).

В новом окне настраиваем правило:

Action - Pass

Interface - выбираем IPsec

Protocol - любой (any)

Source - Type: network, Address: локальный ip адрес нашей удаленной точки (192.168.150.0)

Destination - Lan Subnet

Ну и description.

После нажатия кнопки Save, все точно так же, только с IP адреса нашего шлюза (а не удаленного) настраиваем на втором удаленном шлюзе. Как только все настроено, возможно понадобиться над "пинка", чтобы шлюзы поднялись.

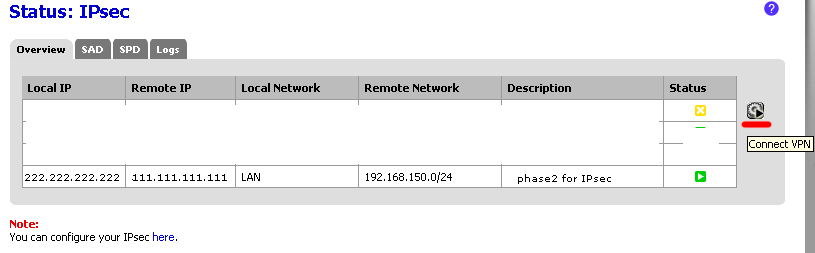

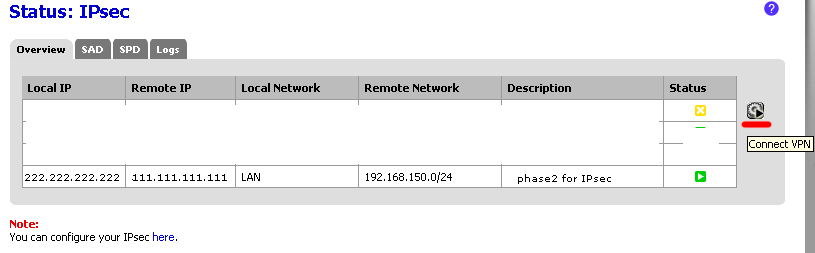

Заходим в меню Status - IPsec

И жмем на кнопку в ввиде шестеренки со стрелочкой на против нашего тунеля, значек с желтого крестика, должен поменяться на зеленую стрелочку если все прошло успешно.

Удачи.

Далее, в правой части окна нажимаем на кнопку в виде плюсика (add phase1 entry).

Далее, в правой части окна нажимаем на кнопку в виде плюсика (add phase1 entry).

В новом окне выставляем и заполняем следующие поля:

Interface - выставляем WAN (т.е. внешний)

Remote Gateway - IP адрес нашего второго удаленного шлюза (к примеру 111.111.111.111)

Descrption - название нашего тунеля

Authentication method - Mutual PSK

Negotiation mode - main

My identifier - наш IP адрес (my ip address)

Peer identifier - Peer ip address

Pre-Shared Key - ключ по которому будет идти проверка (с обоих сторон должен быть одинаков)

Policy Generation - default

Proposal Checking - default

Encryption algorithm - чем шифруем (я взял DES)

Hash algorithm - алгоритм для хеша (я выбрал MD5)

DH key group - какой ключ использовать, я выбрал 1, можно и другие если устройство на другом конце поддерживает такой метод.

NAT Traversal - enable (на всякий случай)

Dead Peer Detection - галочку не ставим

Все, жмем Save.

В новом окне выставляем и заполняем следующие поля:

Interface - выставляем WAN (т.е. внешний)

Remote Gateway - IP адрес нашего второго удаленного шлюза (к примеру 111.111.111.111)

Descrption - название нашего тунеля

Authentication method - Mutual PSK

Negotiation mode - main

My identifier - наш IP адрес (my ip address)

Peer identifier - Peer ip address

Pre-Shared Key - ключ по которому будет идти проверка (с обоих сторон должен быть одинаков)

Policy Generation - default

Proposal Checking - default

Encryption algorithm - чем шифруем (я взял DES)

Hash algorithm - алгоритм для хеша (я выбрал MD5)

DH key group - какой ключ использовать, я выбрал 1, можно и другие если устройство на другом конце поддерживает такой метод.

NAT Traversal - enable (на всякий случай)

Dead Peer Detection - галочку не ставим

Все, жмем Save.

Сам тунель с одной стороны мы настроили, теперь нужно внутри него сделать (если так можно выразиться) построить внутреннюю (локальную) сеть.

Наша настройка выглядит следующим образом (в меню VPN - IPSEC)

Сам тунель с одной стороны мы настроили, теперь нужно внутри него сделать (если так можно выразиться) построить внутреннюю (локальную) сеть.

Наша настройка выглядит следующим образом (в меню VPN - IPSEC)

И теперь нам надо нажать на кнопку Show 1 Phase-2 entries, таблица развернется и будет выглядить следующим образом.

И теперь нам надо нажать на кнопку Show 1 Phase-2 entries, таблица развернется и будет выглядить следующим образом.

Не пугайтесь, часть которая подчеркнута оранжевым цветом - у вас ее еще нет (я делал обзор с настроенного тунеля). Теперь жмем на кнопку с плюсом (обведена красным квадратом).

В новом окне настраиваем следующие пункты:

Mode - tunnel

Local Network - lan subnet

Remote Network - Type : network, Address: адрес локальной сети которая находится на другом конце (у меня это 192.168.150.0)

Description - описание

Protocol - ESP

Encryption algorithms - только галочка на DES

Hash algorithms - SHA1

PFS key group - off

Lifetime - 28800

Не пугайтесь, часть которая подчеркнута оранжевым цветом - у вас ее еще нет (я делал обзор с настроенного тунеля). Теперь жмем на кнопку с плюсом (обведена красным квадратом).

В новом окне настраиваем следующие пункты:

Mode - tunnel

Local Network - lan subnet

Remote Network - Type : network, Address: адрес локальной сети которая находится на другом конце (у меня это 192.168.150.0)

Description - описание

Protocol - ESP

Encryption algorithms - только галочка на DES

Hash algorithms - SHA1

PFS key group - off

Lifetime - 28800

Вот и все, жмем Save и настраиваем наш Firewall, иначе тунель не поднимется.

Выбираем Firewall - Rules - IPsec

Жмем кнопку добавить (в виде крестика).

В новом окне настраиваем правило:

Action - Pass

Interface - выбираем IPsec

Protocol - любой (any)

Source - Type: network, Address: локальный ip адрес нашей удаленной точки (192.168.150.0)

Destination - Lan Subnet

Ну и description.

Вот и все, жмем Save и настраиваем наш Firewall, иначе тунель не поднимется.

Выбираем Firewall - Rules - IPsec

Жмем кнопку добавить (в виде крестика).

В новом окне настраиваем правило:

Action - Pass

Interface - выбираем IPsec

Protocol - любой (any)

Source - Type: network, Address: локальный ip адрес нашей удаленной точки (192.168.150.0)

Destination - Lan Subnet

Ну и description.

После нажатия кнопки Save, все точно так же, только с IP адреса нашего шлюза (а не удаленного) настраиваем на втором удаленном шлюзе. Как только все настроено, возможно понадобиться над "пинка", чтобы шлюзы поднялись.

Заходим в меню Status - IPsec

И жмем на кнопку в ввиде шестеренки со стрелочкой на против нашего тунеля, значек с желтого крестика, должен поменяться на зеленую стрелочку если все прошло успешно.

После нажатия кнопки Save, все точно так же, только с IP адреса нашего шлюза (а не удаленного) настраиваем на втором удаленном шлюзе. Как только все настроено, возможно понадобиться над "пинка", чтобы шлюзы поднялись.

Заходим в меню Status - IPsec

И жмем на кнопку в ввиде шестеренки со стрелочкой на против нашего тунеля, значек с желтого крестика, должен поменяться на зеленую стрелочку если все прошло успешно.

Удачи.

Удачи.

Настроил все поинструкции, но почемуто пингуются только шлюзы, компьютеры в удаленных сетях не пингуются. В чем может быть проблема? Куда копать?

@Александр

А какие у Вас а правила в разделе Firewall-Rules-IPsec ?

разрешил все для всех в правила в разделе Firewall-Rules-IPsec

@Александр

Есть возможность показать скрины rules’ов lan,wan и ipsec?

Сделал как здесь написано, туннель поднимается, но связи между компами нет — пинги не проходят…

Посмотрите внимательно на правила в фаерволе, правильно ли указаны подсети на пинг и вообще на прохождение трафика

На файрволле всё разрешено. Прикладываю скрин. http://yadi.sk/d/emevb_Zm4Z-4B

@Sergey Куликов Сергей

Попробуйте как вариант (конечно не совсем верно что у Вас все и вся) еще указать протокол не TCP, а все (*)

Александр, объясните пожалуйста фразу «После нажатия кнопки Save, все точно так же, только с IP адреса нашего шлюза (а не удаленного) настраиваем на втором удаленном шлюзе».

@Sergey Куликов Сергей

имелось ввиду, настроить на втором шлюзе все по той же схеме только внешний айпи берется другой

Александр, если всё сделать точь в точь, как Вы тут написали, то всё работает:) Прежде я делал по другой статье, где в качестве режима согласование использовался — Агрессивный, а в качестве алгоритма шифрования — 3DES. Так вот по такой схеме у меня туннель поднимается, а трафик из сети в сеть не ходит. Сделав всё точно как Вы написали, всё зашуршало:) Спасибо Вам за полезную статью!

Как добавить интерфейс созданного туннеля IpSec?

Хочу создать группу шлюзов (резервные маршруты).

Когда создаю интерфейс, нужно выбрать «Network Port». Среди них есть локалка, интернеты, туннели OpenVPN, PPTP, GRE. Но IpSec нет.

Тоже искал, скорее всего (ну лично я так думаю), если используется один айпи то на него больше чем 1 ipsec повесить нельзя.

Большое спасибо за информацию, очень помогло. Настроил туннель между pfsense и ZyWALL USG 100.

Всегда пожалуйста, присылайте свои материалы, чтобы сделать этот мир проще 🙂

Добрый день! Помогите разобраться, пожалуйста: Настроил туннель между pfsense и ZyWALL USG 20, но с подсети где pfsense в удаленной подсети пингуется только zywall, а с подсети где zywall удаленная подсеть не пингуется вовсе. В правилах обоих фаерволов все разрешено. Куда копать?

Добрый день. Только в файервол копать. Кидайте скрины будем пробовать разбираться.

В скринах все так же, как у Вас, кроме адресов и ключа. Подозреваю, что проблема в pppoe-подключениях от Ростелекома с обеих сторон. Может ли это быть причиной?

@leo

Я конечно не профи, но вообще IpSec ложится не зависимо от того через что подключен интернет. Это некая «труба» которая работает сама. Возможно есть какие то правила еще которые влияют на прохождени трафика?

@chum вот настройки фаервола на pfsense

http://cs322319.vk.me/v322319150/5b9e/hLG7C-NkyOg.jpg

http://cs322319.vk.me/v322319150/5ba6/TCq-qNFHdmY.jpg

http://cs322319.vk.me/v322319150/5bae/oUAsI1PE6m4.jpg

@leo

А файервол в зикселе?

Я когда настраивал IpSec с Zywall 5e и других моделях, у меня были затыки на ихних фаерволах, возможно там что то забыли?

@chum

Зиксел с нуля настраивался, отключение фаервола на нем ситуацию не меняет

Буду пробовать с обеих сторон pfsense

@leo

У меня под рукой зикселя нет, попробую на днях посмотреть конфигурацию в соседнем офисе, у меня работает все на ура и именно зиксель+пфсенс

@leo

Посмотрел настройки на своем зиксель…

Конечно маловероятно но все же, есть галка забавная, звать ее «NAT traversal» — если она не включена, включите ее.

NAT traversal включена с обеих сторон

поднял vpn туннель между двумя pfsense, но через некоторое время он падает (сутки-двое, не засекал). Помогает выключение/включение туннеля. Подскажите, куда смотреть?

@leo

А у Вас случайно не два канала интернета? На одном из «сенсов» ?

по одному с обеих сторон. Вообще схемы подключения в обоих офисах идентичны

@leo

И в логах нет ничего интересного? Пробовали ставить галочки чтобы они друг друга пинали если происходит разрыв?

В логах вот что:

Dec 25 09:46:38 racoon: [gamburg]: INFO: IPsec-SA request for 2.2.2.2 queued due to no phase1 found.

Dec 25 09:46:38 racoon: [gamburg]: INFO: initiate new phase 1 negotiation: 1.1.1.1[500]2.2.2.2[500]

Dec 25 09:46:38 racoon: INFO: begin Identity Protection mode.

Dec 25 09:46:38 racoon: ERROR: phase1 negotiation failed due to send error. 14801c004ad64230:0000000000000000

Dec 25 09:46:38 racoon: ERROR: failed to begin ipsec sa negotication.

О каких галочках речь? Даже если вручную пнуть (connect vpn) не помогает. Коннектится только при выключении/включении туннеля с одной стороны.

@leo

Дайте скрин phase1 глянуть

Как я уже писал, настройки vpn с обеих сторон такие же, как на ваших скринах.

Заметил, что vpn-туннель отваливается в момент, когда кто-нибудь подключается с домашнего компьютера к vpn по pptp, который настроен на одном pfsense:

Dec 27 08:37:37 racoon: WARNING: unrecognized route message with rtm_type: 4

Dec 27 08:37:37 racoon: WARNING: unrecognized route message with rtm_type: 4

Dec 27 08:37:37 racoon: WARNING: unrecognized route message with rtm_type: 4

Dec 27 08:48:00 racoon: WARNING: unrecognized route message with rtm_type: 4

Dec 27 08:48:00 racoon: WARNING: unrecognized route message with rtm_type: 4

Dec 27 08:48:30 racoon: [2.2.2.2] INFO: DPD: remote (ISAKMP-SA spi=9834b9c0dbef26aa:13e5e9a3606716ed) seems to be dead.

Dec 27 08:48:30 racoon: INFO: purging ISAKMP-SA spi=9834b9c0dbef26aa:13e5e9a3606716ed.

Dec 27 08:48:30 racoon: INFO: purged IPsec-SA spi=25006899.

Dec 27 08:48:30 racoon: INFO: purged IPsec-SA spi=224811452.

Dec 27 08:48:30 racoon: INFO: purged ISAKMP-SA spi=9834b9c0dbef26aa:13e5e9a3606716ed.

Dec 27 08:48:31 racoon: [gamburg]: INFO: ISAKMP-SA deleted 1.1.1.1[500]-2.2.2.2[500] spi:9834b9c0dbef26aa:13e5e9a3606716ed

Dec 27 08:48:42 racoon: [gamburg]: INFO: IPsec-SA request for 2.2.2.2 queued due to no phase1 found.

Dec 27 08:48:42 racoon: [gamburg]: INFO: initiate new phase 1 negotiation: 1.1.1.1[500]2.2.2.2[500]

Dec 27 08:48:42 racoon: INFO: begin Aggressive mode.

Dec 27 08:48:42 racoon: ERROR: phase1 negotiation failed due to send error. 97545596bb2843da:0000000000000000

Dec 27 08:48:42 racoon: ERROR: failed to begin ipsec sa negotication.

Соответственно в 08:37:37 было подключение pptp, в 08:48:00 отключение pptp, после которого vpn-туннель упал

Aggressive или main mode — ситуации не меняет

@leo

Очень странно конечно, может быть каким то образом пересекаются подсети? (бред конечно но все же).

У меня на ipsec стоит 192.168.120.0, на PPTP стоит 192.168.121.0 — ну это так к слову. Ничего не отключается, народ работает и так и так.

Может быть еще конечно правила фаервола?

А pptp юзеры должны быть в другой подсети? 🙂

Мониторим

Не помогло. Упал туннель. Подозреваю, что опять при отключении pptp юзера, но логи уже затерлись. Посмотрю в след раз

в фаерволе pptp одна строка со всеми разрешениями

@leo

Так может в этом и есть касяк. Пропишите в фаерволе в pptp и в ipsec для каждой свои правила.

@leo

А на счет того чтобы шлюзы друг друга пинали, попробуйте включить DPD. Скрин прикрепил.

прописал в правилах ipsec и pptp источниками соответствующие подсети, включил DPD, мониторим

Вобщем, ничего не помогло, при подключении/отключении pptp юзера vpn-туннель падал. Перешел на l2tp, все ок.

Есть проблема. Туннель от Cisco IPSec gre.

Стоит пробовать создать клиента на PfSense

Добрый день! Подскажите пожалуйста есть ли возможность создать VPN тонель между двумя pfsense если с каждой стороны используются 2 канала разных провайдеров (основной+резервный). Т.е. насколько я понял есть возможность использовать в настройке VPN в качестве интерфейса группу адресов. А вот есть ли возможность в качестве Remote gateway использовать группу адресов ( а точнее 2 адреса) непонятно.

@Vladimir

Я тоже бился над этим вопросом, может быть это и реально сделать, но так чтобы нет мануала и самому — мне искать надоело. Если найдете решение — сообщите. У меня только два провайдера и если один падает то идет переключение на другой но при этом естественно IPSEC падает. Проблему пока не решил.

Я пытался подсунув под доменное имя 2 ip поднять VPN. Не поднимается. Это единственная идея которая у меня была. Странно, в качестве интерфейса VPN можно выбрать группу адресов. Какой смысл было добавлять данную возможность? Может не доделали просто.

@Vladimir

у меня от 1 провайдера идет три тунеля, от второго нет. Я пытался поднять резервные тунели, но сенс ругался на внутреннюю подсетку, думаю что в вашем случае как и в моем нужно делать vlan, и брать у провайдера l2 туннель, как это делается на цицке, но это только предположения

У меня все заработало кстати на фаерволе нужно поставить any вместо tcp, у меня возникла проблема , с самого PFsense не пингуется никакая машина того офиса , подскажите в чем может быть проблема ?

Приветствую!

Прокатит ли такая схема,если внутренние локальные сети 2-х офисов имеют одинаковую адресацию?(одна и та же подсеть короче в 1 и 2 офисе)

Думаю что нет, скорее всего сенс выкинет это как конфликт адресов. Хотя точно ответить не готов.

@Jahon Dehkanov

Может быть icmp не разрешен в фаерволе?

А если на удаленном шлюзе нет белого IP, могу я в Remote gateway указать 0.0.0.0, и на удаленном включить DPD ?

@Viktor

Тут я к сожалению не советник, никогда не встречался с НЕ белыми IP для таких случаев и с PfSense давно ушел. Все только в Ваших руках.